Dexter – Analizador estático del código fuente de aplicaciones Android

En la actualidad, las tecnologías móviles han traído consigo el desarrollo de nuevos servicios y la creación de nuevos mercados, como el desarrollo de aplicaciones para estos dispositivos, provocando una popularización sin precedentes y una imparable demanda de aplicaciones.

Al mismo tiempo que crece la demanda de cantidad y calidad de funcionalidades así como más servicios y más aplicaciones, ha comenzado a aumentar la preocupación en torno a la seguridad de las tecnologías móviles por parte de las empresas y organizaciones. Estos dispositivos suelen contener una gran cantidad de información confidencial (fotos, documentos confidenciales, emails, contacto de amigos y compañeros, vídeos, contraseñas, PIN, etc.), convirtiéndose en un importante elemento para ellos y transformándose en una extensión de sus propias identidades.

Los ciberdelincuentes y las organizaciones criminales no son ajenas a esta revolución y se han dado cuenta del enorme potencial criminal que encierran estas tecnologías. Un claro ejemplo de lo anterior es que las amenazas de seguridad asociadas a las tecnologías móviles no han dejado de crecer desde la aparición del primer código malicioso para dispositivos móviles.

Con el objetivo de ayudar a evaluar las aplicaciones instaladas en los dispositivos móviles Android, y detectar posibles irregularidades en las mismas, a finales de noviembre del año pasado fue publicada el analizador de código estático Dexter en su versión beta.

Entre las características incluidas en Dexter cabrían destacar:

- Disección completa del archivo APK correspondiente

- Análisis del manifiesto de la aplicación y todos los permisos definidos en la aplicación

- Obtención de toda la información sobre las Activities, Services, BroadcastReceivers y Content-providers que componen la aplicación

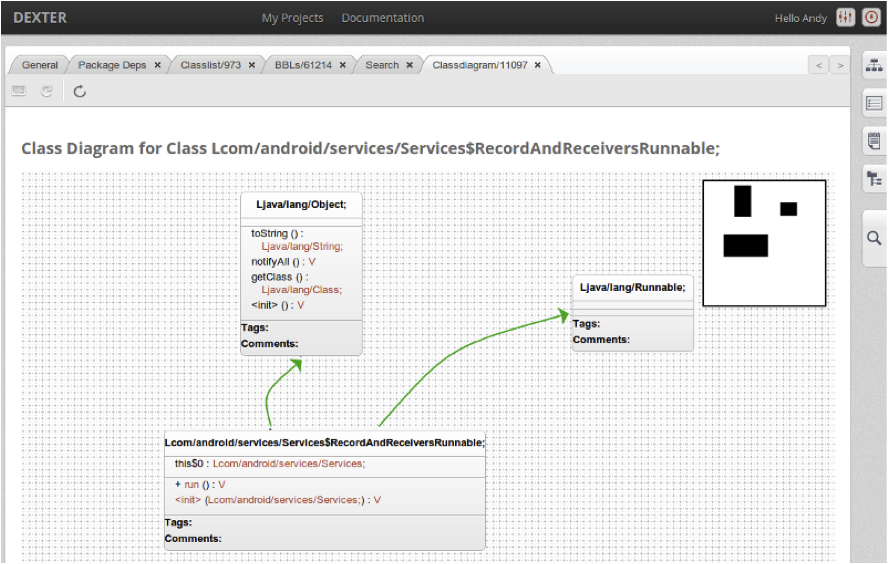

- Detalle de las clases definidas en la aplicación

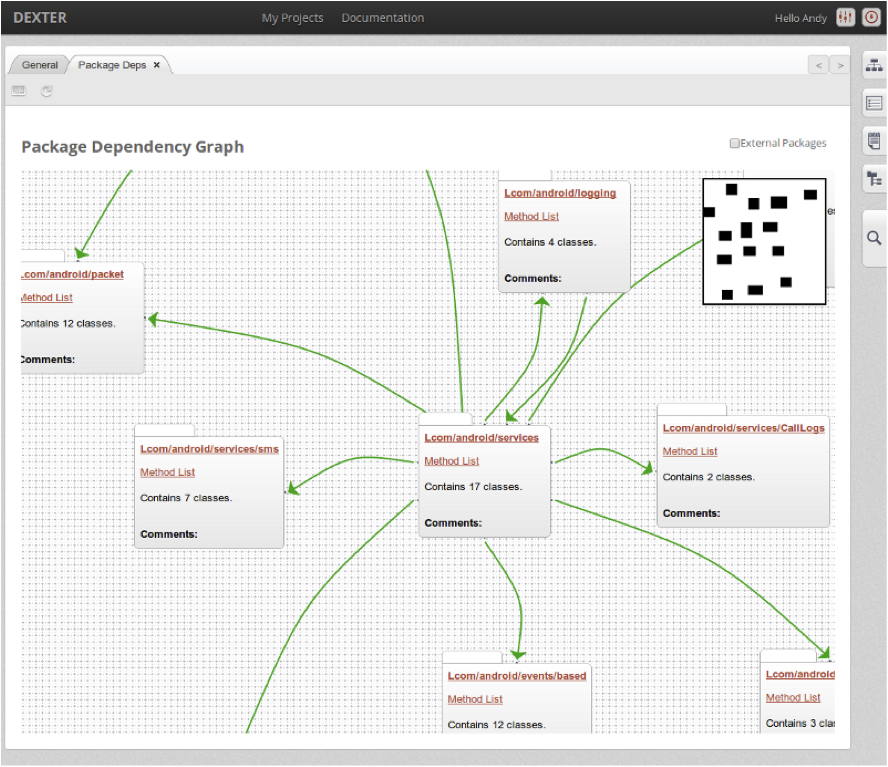

- Generación de diferentes vistas y/o gráficos que permiten obtener una visión rápida y sencilla de las relaciones entre los diferentes elementos de la aplicación

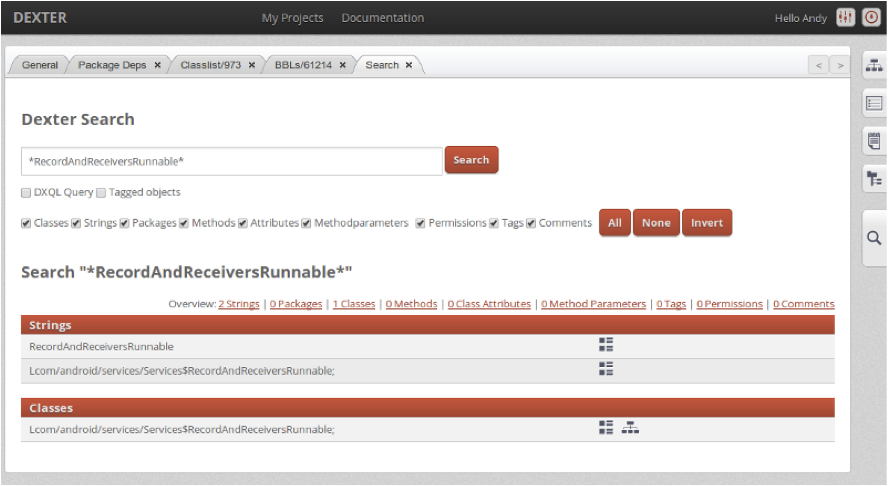

- Búsqueda de cadenas de caracteres dentro del código

A través de la información proporcionada, podríamos llegar a plantearnos cuestiones del tipo:

- ¿Existe algún evento sospechoso sobre los que está registrada la recepción por parte de la aplicación?

- ¿Por qué requiere la necesidad de la activación de determinados permisos esta aplicación?

Como apunte, recordar que este tipo de herramientas de análisis de código fuente sólo suelen ser eficaces cuando el código de la aplicación a analizar no está “ofuscado”.

Para mayor información:

Etiquetas:

SeguridadLo más leído

- Pilares de la Seguridad de la Información: confidencialidad, integridad y disponibilidad publicado el octubre 14, 2014

- ¿Qué es un SGSI – Sistema de Gestión de Seguridad de la Información? publicado el febrero 19, 2013

- ¿Qué es el Esquema Nacional de Seguridad – ENS? ¿Cuál es su ámbito de aplicación y sus objetivos? publicado el febrero 14, 2013

- ¿Qué es un Test de Intrusión? (1ª parte) publicado el marzo 11, 2013

- Firma electrónica: tipos de firma y sus diferencias publicado el junio 25, 2014

Entradas recientes

- FACTURACIÓN ELECTRÓNICA Consulta pública del Nuevo Reglamento de desarrollo de la Ley 18/2022

- PLATAFORMA INTELIGENTE FIRMA-E EUROPEA

- Ciberseguridad, una asignatura obligada que pocos aprueban

- OFICIALMENTE ya tenemos nueva Ley de Protección de Datos Personales ¿Cuáles son sus principales novedades?

- Modificaciones “Ley Orgánica de Protección de Datos y Garantías de los Derechos Digitales”