¿Qué es el Ethical Hacking y por qué utilizarlo?

¿Qué es el Ethical Hacking?

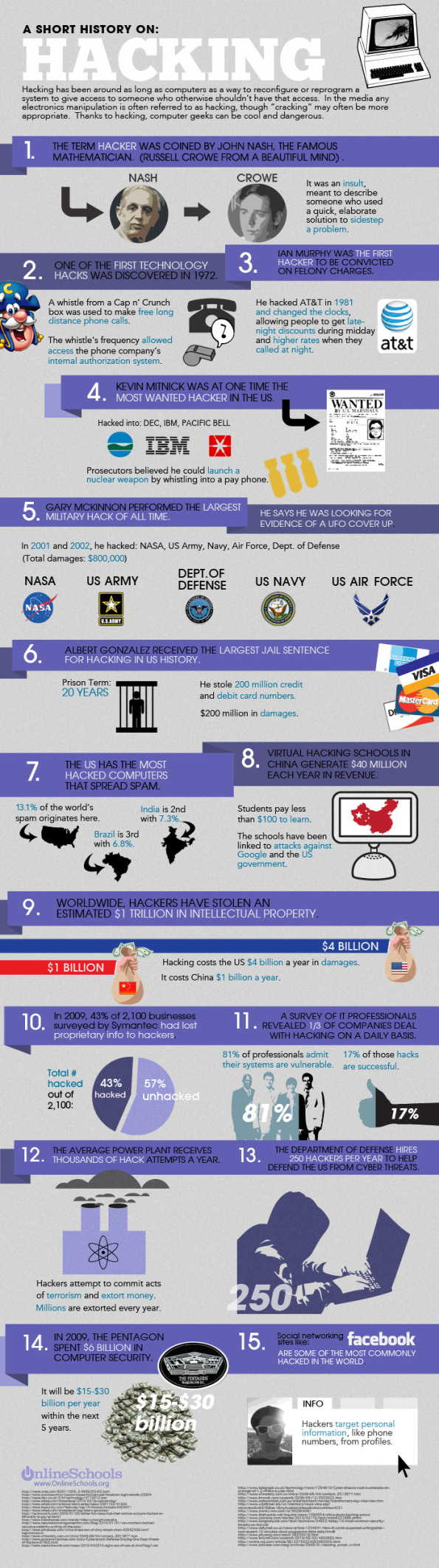

está a menudo en los ojos del espectador. Al examinar la causa raíz de un sitio web hack o exploit aplicación, vale la pena seguir el coste. Un hacker estará motivado por quienquiera o lo que está patrocinando en sus acciones. La industria de la seguridad informática acuñó el término “Ethical Hacking” para describir a un pirata informático que ataca con benevolencia una red u otro sistema de seguridad – ya sean privados o públicos – en nombre de sus propietarios. Los Hackers Éticos también son llamados hackers de sombrero blanco, a diferencia de los chicos malos de sombrero negro.

está a menudo en los ojos del espectador. Al examinar la causa raíz de un sitio web hack o exploit aplicación, vale la pena seguir el coste. Un hacker estará motivado por quienquiera o lo que está patrocinando en sus acciones. La industria de la seguridad informática acuñó el término “Ethical Hacking” para describir a un pirata informático que ataca con benevolencia una red u otro sistema de seguridad – ya sean privados o públicos – en nombre de sus propietarios. Los Hackers Éticos también son llamados hackers de sombrero blanco, a diferencia de los chicos malos de sombrero negro.Una zona gris en el Hacking Ético es el hacktivismo, donde el hacker detecta e informa (pero a veces los exploits) las vulnerabilidades de seguridad como una forma de activismo social. En estos casos, la motivación no es el dinero, sino más bien llamar la atención sobre un asunto o la injusticia de que el hacker cree que merece el cambio social. Sin embargo, la víctima puede no ser tan receptiva a este mensaje. El Hacking Etico siempre debe realizarse con el consentimiento expreso de antelación a la organización específica – como muchos hackers de sombrero negro afirman serhackers éticos cuando se ven atrapados.

¿Por qué utilizar el Hacking Ético?

¿Por qué pagar a alguien para hackear en su propia aplicación o sitio web? Para exponer sus vulnerabilidades, por supuesto. Cualquier oficial de policía le dirá para prevenir la delincuencia, pensar como un criminal. Para poner a prueba un sistema de seguridad, los hackers éticos utilizan los mismos métodos que sus hermanos maliciosos, pero los problemas descubiertos se informan a su cliente en lugar de aprovecharse de ellos. El Hacking Ético es un lugar común en los gobiernos, donde la práctica iniciada en la década de 1970, y muchas de las grandes empresas emplean hoy a los equipos de sombrero blanco en su práctica de seguridad en la información. Otros en línea e Internet utilizan los términos de argot para los hackers éticos como “sneakers”, equipos rojo (Los atacantes de la red) y equipos tigre (Igual que el equipo rojo, sin embargo, es un término más antiguo del equipo atacante / oposición de un compromiso). Los programadores de computadoras pueden incluso aprender técnicas de hacking ético en una variedad de entidades emisoras de certificados.

En el mundo de la seguridad de las aplicaciones, el hacking ético en línea toma la forma de pruebas de penetración. “Las pruebas de penetración” se realizan en escenarios tan realistas como sea posible para asegurar los resultados de reproducir fielmente lo que un intruso podría potencialmente alcanzar. Las pruebas de aplicaciones manuales emplea a expertos humanos –hackers éticos – que tratan de poner en peligro la aplicación e informar lo que encuentran. Por lo general se realizan una serie de pruebas, a partir de simples ejercicios de recopilación de información para ataques directos que podrían causar daño. Un truco ético completo incluso podría incluir técnicas de ingeniería social, como correo electrónico personal para engañarlos para que revelen las contraseñas u otros detalles de la cuenta.

Las pruebas de penetración de software expone los errores de codificación y otras vulnerabilidades que amenazan a los datos críticos, cuentas de usuarios y otras funcionalidades de la aplicación.

Fuente Eduarea’s Blog

Lo más leído

- Pilares de la Seguridad de la Información: confidencialidad, integridad y disponibilidad publicado el octubre 14, 2014

- ¿Qué es un SGSI – Sistema de Gestión de Seguridad de la Información? publicado el febrero 19, 2013

- ¿Qué es el Esquema Nacional de Seguridad – ENS? ¿Cuál es su ámbito de aplicación y sus objetivos? publicado el febrero 14, 2013

- ¿Qué es un Test de Intrusión? (1ª parte) publicado el marzo 11, 2013

- Firma electrónica: tipos de firma y sus diferencias publicado el junio 25, 2014

Entradas recientes

- FACTURACIÓN ELECTRÓNICA Consulta pública del Nuevo Reglamento de desarrollo de la Ley 18/2022

- PLATAFORMA INTELIGENTE FIRMA-E EUROPEA

- Ciberseguridad, una asignatura obligada que pocos aprueban

- OFICIALMENTE ya tenemos nueva Ley de Protección de Datos Personales ¿Cuáles son sus principales novedades?

- Modificaciones “Ley Orgánica de Protección de Datos y Garantías de los Derechos Digitales”